Wie schützt Altoo vertrauliche Kundendaten? Sommer 2020, Stefan Thiel, CTO Altoo AG

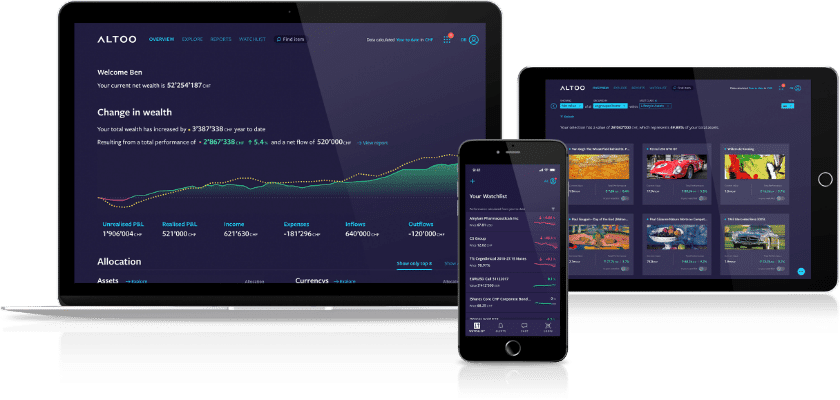

Wir von Altoo helfen vermögenden Privatpersonen, den Überblick und die Kontrolle über ihr Vermögen zu behalten. Mit einem grösseren Vermögen steigt auch die Komplexität: Unsere Kunden haben mehrere E-Banking-Beziehungen. Sie haben Investitionen in Immobilien, Private Equity und Sammlerstücke. Es ist nicht einfach, mit so vielen Dienstleistern umzugehen. Noch komplexer und schwieriger ist es, den Überblick zu behalten und Transparenz über alle Vermögenswerte zu gewinnen.

Die Altoo Wealth Platform ist eine "Software as a Service", die durch die Verbindung von Vermögen, Menschen und Prozessen auf eine sehr intuitive und einfache Art und Weise Einfachheit und Kontrolle für so unterschiedliche Vermögenswerte bietet. Darüber hinaus ermöglicht sie Einzelpersonen und ihren Familien die Konsolidierung, Interaktion und sichere Kommunikation mit ihren Vermögensdaten. Die Technologie von Altoo wird in der Schweiz entwickelt und gehostet, wobei ein besonderes Augenmerk auf die Sicherheit gelegt wird.

Schutz der gespeicherten vertraulichen Kundendaten

Altoo trägt eine besondere Verantwortung, denn unsere Kunden vertrauen uns ihre gesamten privaten Vermögensdaten an. Daher ist die Gewährleistung einer sehr hohen Informationssicherheit eine der wichtigsten strategischen Prioritäten der Altoo Wealth Platform. Wir investieren kontinuierlich in die Verbesserung der Sicherheit unserer Plattform, um die Vertraulichkeit, Integrität und Verfügbarkeit der Daten unserer Kunden zu gewährleisten. In diesem Blog konzentrieren wir uns speziell auf die Verschlüsselung von vertraulichen Daten.

Verschlüsselung der gespeicherten vertraulichen Kundendaten

Aus der Sicherheitsperspektive wollen wir, dass vertrauliche Daten verschlüsselt werden, um sie vor physischen und Cyber-Bedrohungen zu schützen. Hierfür gibt es mehrere Ansätze:

Vermögens-Aggregation: Einfach, dynamisch und sicher Unvergleichlich. Entdecken Sie die Altoo Wealth Platform!

- Verschlüsselung des Dateisystems,

- Verschlüsselung der Datenbank,

- Verschlüsselung auf Anwendungsebene

Lassen Sie uns einige unserer Gedanken bei der Entwicklung unseres Verschlüsselungskonzepts verfolgen.

Die Datenschutzgesetze verpflichten uns, Kundenanfragen zur Löschung ihrer Daten zu unterstützen. Da wir wollen, dass die Daten mehrfach in unserer privaten Cloud repliziert werden, um die Verfügbarkeit und Betriebszeit bei einem Serverausfall zu gewährleisten, müssen bei einer solchen Datenlöschung alle Kopien dieser Daten gefunden und gelöscht werden. Mit einem kryptografischen Trick können wir einfach die Schlüssel löschen, die für den Zugriff auf diese Daten benötigt werden. Dadurch werden alle Kopien, egal wo sie gespeichert sind, gleichzeitig unzugänglich.

Ein weiteres Ziel ist der Schutz der Daten vor böswilligen Aktivitäten. Dieses Ziel kann nicht durch die Verschlüsselung von Dateisystemen oder Datenbanken erreicht werden, da das Betriebspersonal nicht am Zugriff auf diese Daten gehindert werden kann.

Unsere Architektur, die die Ereignisquelle (siehe Weißbuch über die Architektur der Altoo Wealth Platform), ermöglicht es uns, innerhalb der Speicherzugriffsschicht zu verschlüsseln. Aus betrieblicher Sicht wird dies als Verschlüsselung auf Anwendungsebene betrachtet, während Anwendungsentwickler es als eine Funktion der Speicherebene wahrnehmen, die einer Verschlüsselung auf Datenbankebene ähnelt und für sie transparent ist. Sie ermöglicht die Verwendung unterschiedlicher Schlüssel für jede Dateneinheit und verhindert den Zugriff auf gespeicherte vertrauliche Daten auf Systemebene.

Schutz der gespeicherten Daten

Gespeicherte Daten sind vielfältigen Bedrohungen ausgesetzt. Sie müssen physisch geschützt werden, um zu verhindern, dass sie mit der Hardware, auf der sie gespeichert sind, weggetragen werden. Und sie brauchen Cyberschutz, um den elektronischen Zugriff zu kontrollieren. Für beides verwenden wir das Prinzip der zwiebelartigen Schutzschichten. Von außen beginnend sind die wichtigsten Schichten:

Physischer Raumschutz

Schutz des Cyberspace

Rechenzentrum in der Schweiz

Wir betreiben unsere eigene Hardware in einem sicheren Tier Level 4-Rechenzentrum in der Schweiz. Level 4 ist die höchste Zertifizierungsstufe für Rechenzentren nach einem US-Standard (TIA-942) über Sicherheit und Verfügbarkeit der Dienste eines Rechenzentrums.

Äußere Firewalls

An der äußeren Grenze unserer privaten Cloud setzen wir einen hochverfügbaren Stapel von Firewalls ein, um Brute-Force-Angriffe abzuwehren und den legitimen Datenverkehr zu prüfen, den wir in unsere DMZ zur Betreuung unserer Kunden durchlassen müssen.

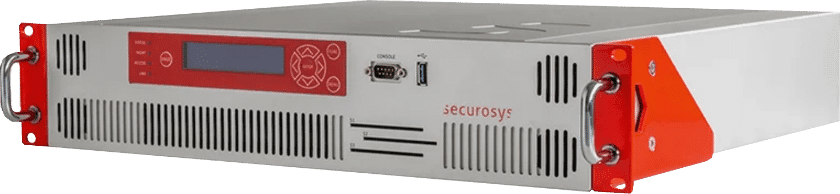

Sichere Schlüsselspeicher zum Schutz der Verschlüsselungscodes

Um die vielen Schlüssel zu schützen, die wir für die Verschlüsselung aller unserer Dateneinheiten benötigen, setzen wir sichere Schlüsselspeicher ein, so genannte Hardware-Sicherheitsmodule (HSM). Dabei handelt es sich um physische, manipulationssichere Geräte, die den Zweck erfüllen, Verschlüsselungsschlüssel vor physischen und Cyber-Bedrohungen zu schützen.

Unsere Anforderungen an einen sicheren Schlüsselspeicher

Da verschlüsselte Daten nur so sicher sind wie der für die Verschlüsselung verwendete Schlüssel, haben wir dieses Kernstück der Sicherheit sorgfältig ausgewählt: Ein physischer und digitaler Tresor, in dem die Schlüssel für den Zugang zu den vertraulichen Daten unserer Kunden aufbewahrt werden.

Bei der Auswahl eines Schlüsselspeichers haben wir auf die folgenden Merkmale geachtet:

Sichere Aufbewahrung von Schlüsseln - die Kernfunktion eines jeden Schlüsselspeichers

Als Ort, um unsere Tausende von Schlüsseln sicher aufzubewahren.

Verschlüsselungsdienste

Um die Verschlüsselungsschlüssel nicht zu gefährden, dürfen die Schlüssel den Schlüsselspeicher nicht verlassen. Wir benötigen also Verschlüsselungs- und Entschlüsselungsdienste, die wir von unserer Anwendung aus nutzen können. Da unsere Geschäftslogik in einer Java Virtual Machine (JVM) läuft, benötigen wir eine JCA-Integration (Java Cryptography Architecture).

Physischer und Cyber-Schutz

Ein physisches, manipulationssicheres Gerät, das mechanischen Manipulationen widersteht, um physischen Zugang zu den Schlüsseln zu erhalten. Solche Geräte werden als Hardware-Sicherheitsmodule (HSM) bezeichnet.

Alle Verschlüsselungsdienste müssen eine Zugangskontrolle mit Berechtigungsnachweisen bieten, um den Zugang aus dem Cyberspace zu schützen.

Unterstützung von Mietern

Für unser White-Labeling-Angebot wollten wir Unterstützung für getrennte Schlüsselbereiche, um die Daten verschiedener Mieter bis hinunter zum Schlüsselbereich zu trennen.

Cluster-Unterstützung für Failover und Lastausgleich

Bei unseren hochdynamischen Daten und Schlüsseln benötigen wir ein "Live-Backup" aller derzeit verwendeten Schlüssel. Hierfür benötigen wir mehrere synchronisierte Schlüsselspeicher, die jederzeit alle Schlüssel enthalten. Durch die Verteilung der Clustermitglieder auf verschiedene Standorte erhalten wir auch eine höhere Verfügbarkeit im Falle einer physischen Störung.

Schlüsselverwaltung

Bei so vielen Schlüsseln brauchen wir auch Schlüsselerstellungsdienste, die die Qualität jedes Schlüssels sicherstellen müssen. Auch das Löschen von Schlüsseln im gesamten Cluster ist ein täglicher Vorgang und daher ein erforderlicher Dienst.

Keine Hilfssysteme

Hilfssysteme sind immer ein zusätzlicher betrieblicher Aufwand und ein zusätzliches Sicherheitsrisiko. Daher verlangen wir, dass die Schlüsselspeicher "in sich geschlossen" sind und alle Funktionen, einschließlich der Synchronisierung von Clustern, bieten.

Nach sorgfältiger Prüfung haben wir uns für das PRIMUS X HSM von Securosys. Es handelt sich um ein manipulationssicheres physisches Gerät, das die Anforderungen von Altoo erfüllt. Für die Konfiguration des Geräts werden zwei Sicherheitsbeauftragte benötigt. Sie werden durch personalisierte Schlüsselkarten authentifiziert, was es uns ermöglicht, das 4-Augen-Prinzip bei jeder Gerätemanipulation durchzusetzen. Das Primus HSM ist für den Mehrmandantenbetrieb ausgelegt, was unseren Anforderungen sehr entgegenkommt und uns ermöglicht, die Schlüssel der Mieter zu trennen. Mehrere PRIMUS X HSMs können ohne zusätzliche Hilfssysteme geclustert werden und sind in verschiedenen Leistungsklassen erhältlich, um die Verschlüsselungslast zu bewältigen.

Was Securosys über ihr Produkt sagt:

"Die netzgebundenen Hardware-Sicherheitsmodule (HSMs) von Securosys wurden für den Schweizer Finanzsektor entwickelt. Sie wurden in der Schweiz entwickelt und hergestellt, um die höchsten Sicherheitsstandards zu erfüllen, einschließlich der physischen Sicherheit. Die Hardware ist in abgeschirmten, manipulationssicheren und widerstandsfähigen Gehäusen mit einem manipulationssicheren Schlüsselspeicher untergebracht. Unsere Lösungen sind 100% vertrauenswürdig und können von unseren Kunden auditiert werden. Die moderne Architektur und die Komponenten ermöglichen eine hohe Leistung und Flexibilität in Bezug auf die Anzahl der Partitionen und Benutzer.

Das Primus Hardware-Sicherheitsmodul (HSM) führt eine Reihe von Operationen aus. Es erzeugt Verschlüsselungsschlüssel, speichert diese Schlüssel und verwaltet die Verteilung dieser Schlüssel. Neben der Schlüsselverwaltung kann es auch Authentifizierungs- und Verschlüsselungsaufgaben übernehmen. Mehrere Primus HSMs können zu einem Cluster zusammengefasst werden, um Redundanz und Lastausgleich zu gewährleisten. Jedes Primus kann auch für mehrere Benutzer oder Anwendungen partitioniert werden."

Altoo: Die extra Meile für die Sicherheit gehen

Zusammenfassend lässt sich sagen, dass wir bei Altoo spezielle Sicherheitshardware verwenden, um den Zugriff auf die vertraulichen Vermögensdaten unserer Kunden zu schützen. Dies ist eine der vielen Maßnahmen, die wir ergreifen, um ein herausragendes Niveau der Informationssicherheit zu gewährleisten - wir gehen die Extrameile für die Sicherheit.

Weitere Lektüre:

- Unser Weißbuch erklärt die Architektur der Altoo Wealth Platform.

- Unsere interaktive Website Sicherheit@Altoo gibt einen Überblick über unsere Sicherheitsmaßnahmen, einschließlich des physischen Schutzes, des Cyberschutzes und der Sicherheitsmaßnahmen innerhalb unserer Geschäftsprozesse, um die Informationssicherheit der Altoo Wealth Platform zu gewährleisten.